入侵 aws 主机的动机多种多样,其中最常见的是为了挖矿和发送垃圾邮件。根据 lacework 的数据,在过去的一年里,近三分之一的关键事件与垃圾邮件和恶意邮件有关。这些事件中,大部分都涉及一个名为 androxgh0st 的 python 恶意软件,而这个恶意软件至少有一个被称为 xcatze 的攻击者在使用。

(AndroxGh0st 选项)

(AndroxGh0st 选项)

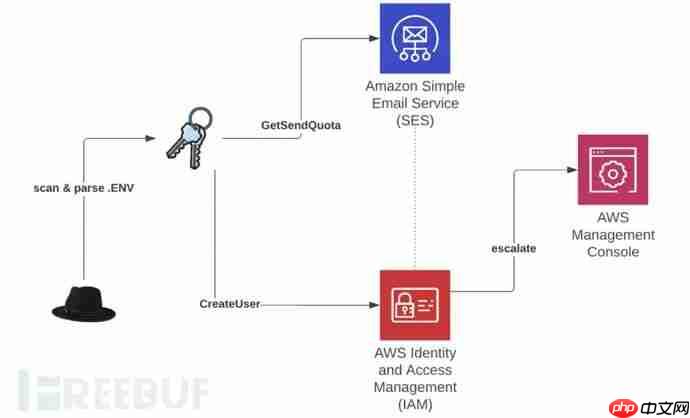

AndroxGh0st 主要通过扫描和解析暴露的 .env 文件来获取 Laravel 应用程序的配置数据。Laravel 是一种流行的开源 PHP 框架,其 .env 文件通常包含 AWS、SendGrid 和 Twilio 等服务的配置信息。

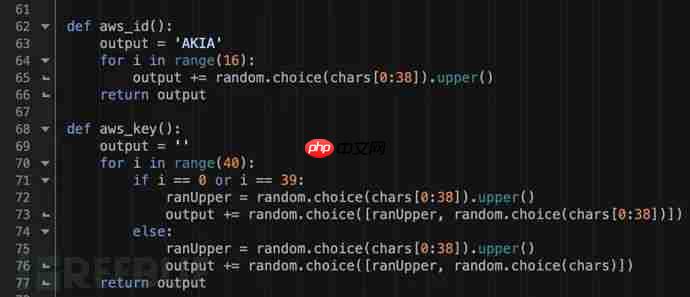

AndroxGh0st 具备多种滥用 SMTP 的功能,包括扫描、利用暴露的凭据或 API,以及部署 WebShell。对于 AWS 来说,该恶意软件能够扫描并解析 AWS 密钥,还支持暴力破解密钥。

研究人员最近发现了 AndroxGh0st 的多个变种,其中一个变种与硬编码的用户名 ses_xcatze 相关。在 GitHub 上也可以找到其他版本的 AndroxGhost,这些版本使用不同的名称和句柄。由于源码经过多次修改和更新,归因变得非常困难。

立即学习“Python免费学习笔记(深入)”;

(AWS 密钥生成)

(AWS 密钥生成)

AndroxGh0st 具备两个主要功能,最常见的是检查环境是否适合发送垃圾邮件。通过调用 GetSendQuota 实现这一功能,但并不会进行后续操作。

另一个主要功能是升级 AWS 管理控制台,具体步骤如下:

(功能介绍)

(功能介绍)

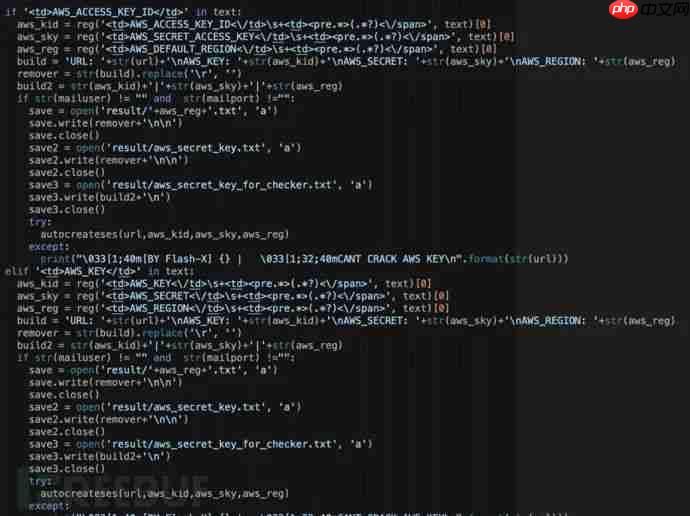

(.env 解析函数)

(.env 解析函数)

研究人员在涉及 SMTP 滥用的 AWS 攻击事件中发现,约 68% 的攻击来自 Windows 系统。从 User-Agent 来看,87% 的攻击由 Python 发起。

根据 Lacework 的观察,在野攻击活动中,以挖矿为目的的 AWS 攻击中,仅有 20% 来自 Windows 系统,50% 与 Python 有关。

以下是 AWS API 请求中常见的 User-Agent:

Boto3/1.24.13 Python/3.10.5 Windows/10 Botocore/1.27.1 Boto3/1.24.40 Python/3.10.5 Windows/2012ServerR2 Botocore/1.27.40 Boto3/1.24.8 Python/3.10.5 Windows/10 exec-env/EC2 Botocore/1.27.8 Boto3/1.24.80 Python/3.7.0 Windows/10 Botocore/1.27.80

AndroxGh0st 主要通过扫描 .env 配置文件获取凭据。研究人员发现,一周的网络日志中近 40% 是 .env 的探测流量,这使得其他类型的流量相形见绌,例如 .env 探测流量是 OAST(带外应用程序安全测试)流量的 50 倍以上。

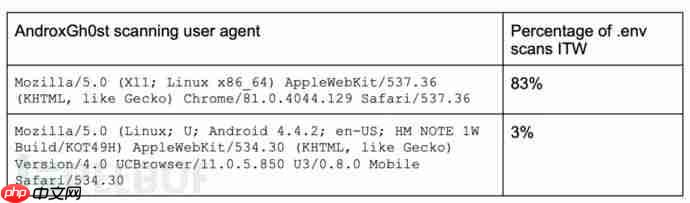

绝大多数(83%)的 .env 扫描都使用单一的 User-Agent,这也是恶意软件硬编码的。

(User-Agent 情况)

(User-Agent 情况)

几乎所有与 .env 探测相关的流量都使用这两个 User-Agent,这表明这些 User-Agent 与扫描功能相关,而非与攻击活动相关。

(硬编码 User-Agent)

(硬编码 User-Agent)

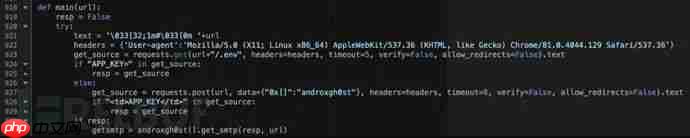

扫描活动的另一个指标是包含字符串 androxgh0st 的 POST 请求。如果恶意软件无法通过 GET 请求获取 .env 文件,它会尝试通过 POST 请求获取,并使用 androxgh0st 作为 POST 数据的占位符。

研究人员发现,攻击者 Xcatze 使用的攻击 IP 107.182.128.11 与 RedLine 家族的 Windows 恶意软件有关。尽管如此,尚不清楚 Python 恶意软件是否也可以归因于 Xcatze。然而,基于 Windows 的黑客工具的流行,尤其是在信息窃取和 SMTP 滥用方面,可能会导致大量来自 Windows 系统的攻击。

为了检测与 AndroxGh0st 功能类似的恶意软件,可以查找以下 API 的异常调用:

IOC 参考来源

以上就是Python 恶意软件 AndroxGh0st 开始窃取 AWS 密钥的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号