spring boot配置中心加密解密的核心在于通过合适的加密算法和密钥管理方案保护敏感信息。1.选择加密算法时,对称加密如aes适合性能要求高的场景,非对称加密如rsa适用于高安全需求但数据量小的场景;2.密钥管理推荐使用外部化密钥管理系统如aws kms或hashicorp vault,避免硬编码或环境变量存储;3.集成jasypt与spring cloud config实现加密属性的自动加解密操作,通过自定义propertysourcelocator和environmentencryptor完成配置读写时的加解密流程;4.最佳实践包括仅加密敏感属性、使用占位符引用加密值、定期审查安全配置并结合密钥轮换与访问控制提升安全性。

Spring Boot配置中心加密解密的核心在于保护敏感信息,例如数据库密码、API密钥等,防止明文存储带来的安全风险。实现的关键在于选择合适的加密算法和密钥管理方案,并在配置中心读取和写入时进行加解密操作。

解决方案

选择加密算法: 常用的对称加密算法包括AES、DES等,非对称加密算法包括RSA、ECC等。对称加密速度快,适合大量数据加密,但密钥管理是个问题;非对称加密安全性高,但性能相对较低。在配置中心场景下,AES通常是一个不错的选择,配合适当的密钥管理机制,可以兼顾安全性和性能。

密钥管理: 密钥管理是核心。可以采用以下几种方式:

配置中心集成: 以Spring Cloud Config为例,需要实现一个自定义的PropertySourceLocator,用于在读取配置时进行解密操作。在写入配置时,可以使用一个自定义的EnvironmentEncryptor进行加密。

具体实现步骤(以Jasypt + Spring Cloud Config为例):

pom.xml中添加Jasypt和Spring Cloud Config的依赖。<dependency>

<groupId>com.github.ulisesbocchio</groupId>

<artifactId>jasypt-spring-boot-starter</artifactId>

<version>3.0.4</version>

</dependency>

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-config-client</artifactId>

</dependency>application.yml或application.properties中配置Jasypt的加密算法和密钥。jasypt:

encryption:

algorithm: AES

key: your-secret-key # 替换成你的密钥

iv-generator-classname: org.jasypt.iv.RandomIvGeneratorjava -cp jasypt-spring-boot-3.0.4.jar org.jasypt.intf.cli.JasyptPBEStringEncryptionCLI input="your-sensitive-value" password="your-secret-key" algorithm="AES"

database: password: ENC(encrypted-value) # 替换成加密后的值

@Value("${database.password}")

private String databasePassword;选择加密算法需要考虑多个因素,包括安全性、性能、密钥管理复杂度等。

实际选择时,需要根据具体的业务场景和安全需求进行权衡。例如,对于数据库密码,可以考虑使用AES加密,并使用KMS管理密钥;对于用户密码,可以使用SHA-256加盐哈希。

密钥管理是加密解密过程中最关键的环节。以下是一些常用的密钥管理方法:

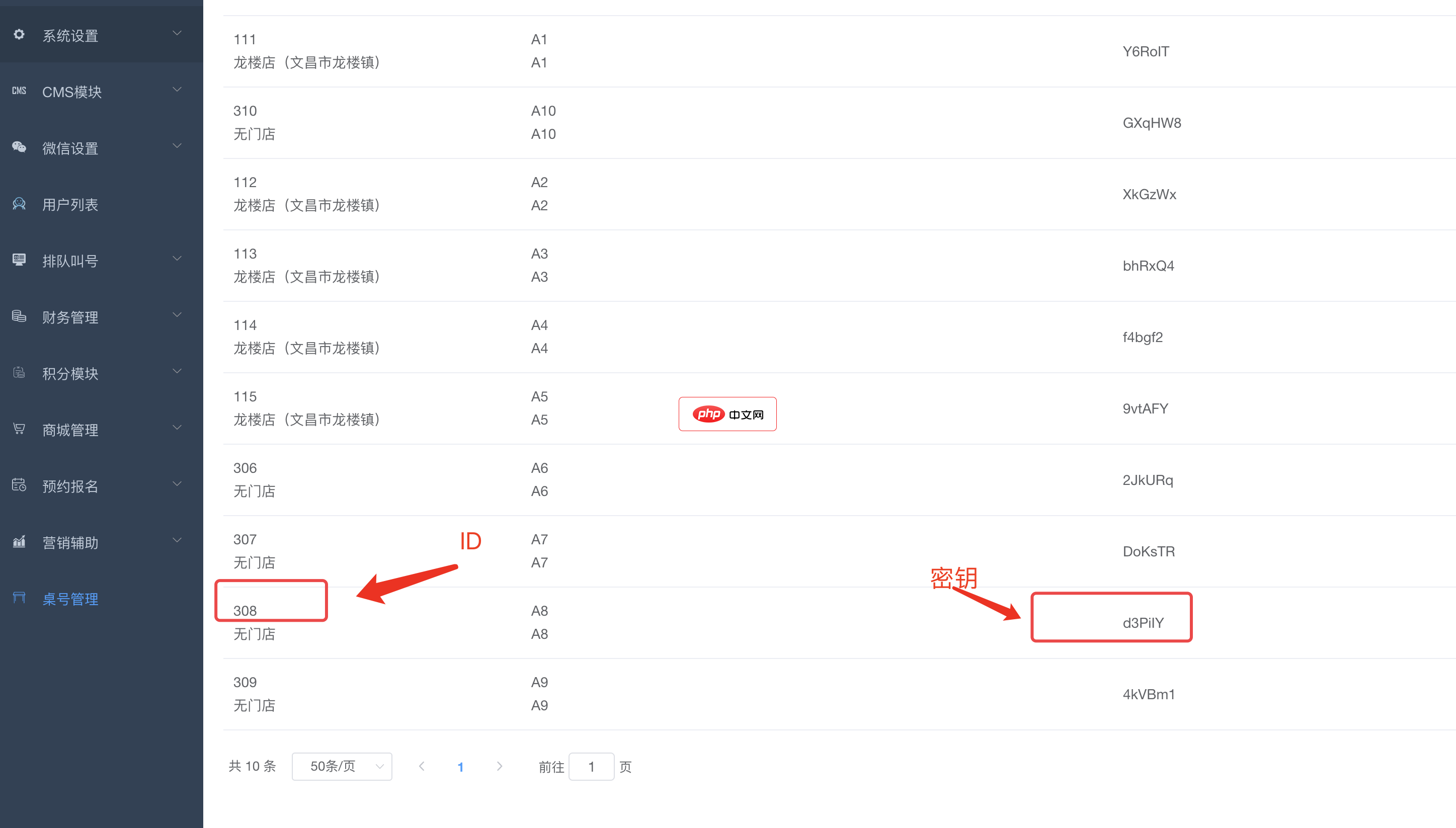

bee餐饮点餐外卖小程序是针对餐饮行业推出的一套完整的餐饮解决方案,实现了用户在线点餐下单、外卖、叫号排队、支付、配送等功能,完美的使餐饮行业更高效便捷!功能演示:1、桌号管理登录后台,左侧菜单 “桌号管理”,添加并管理你的桌号信息,添加以后在列表你将可以看到 ID 和 密钥,这两个数据用来生成桌子的二维码2、生成桌子二维码例如上面的ID为 308,密钥为 d3PiIY,那么现在去左侧菜单微信设置

1

1

在使用Spring Cloud Config进行配置中心加密解密时,可以参考以下最佳实践:

使用Jasypt或Spring Cloud Encryption: Jasypt和Spring Cloud Encryption都提供了方便的加密解密功能,可以简化配置中心加密解密的实现。

使用KMS管理密钥: 将密钥存储在KMS中,可以提高密钥的安全性。可以使用Spring Cloud Vault或Spring Cloud AWS等组件集成KMS。

配置加密属性: 只加密敏感属性,例如数据库密码、API密钥等。避免加密所有属性,降低性能开销。

使用占位符: 在配置文件中使用占位符引用加密后的属性,方便管理和维护。例如:

database:

password: ${ENC[encrypted-value]}自定义加密解密逻辑: 如果需要更灵活的加密解密方式,可以自定义PropertySourceLocator和EnvironmentEncryptor。

定期审查安全配置: 定期审查配置中心的安全性,确保密钥管理和访问控制策略符合安全要求。

通过以上措施,可以有效地保护Spring Boot应用中的敏感信息,防止配置信息泄露带来的安全风险。

以上就是Spring Boot配置中心加密解密的完整实现的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号