漏洞概述

漏洞编号:CVE-2021-4034

漏洞威胁等级:高危

Qualys研究团队在polkit的pkexec中发现了一个内存损坏漏洞,该SUID根程序默认安装在每个主要的Linux发行版上。这个漏洞极易被利用,允许任何未经授权的用户通过其默认配置来获取易受攻击主机上的完全root权限。

影响范围:这个漏洞已经潜伏了13年多,自2009年5月以来的所有pkexec版本均受影响。由于Polkit是系统预装工具,目前主流的Linux版本均受影响。Linux系统广泛应用于工业基础设施、云计算、物联网、人工智能等领域,绝大多数关键基础设施管理服务器均使用Linux系统。

目前受影响的重要Linux发行版本:

代码语言:shell

Ubuntu 21.10 (Impish Indri)

复现环境代码语言:shell

]# uname -r 3.10.0-862.el7.x86_64 ]# cat /etc/redhat-release CentOS Linux release 7.5.1804 (Core)

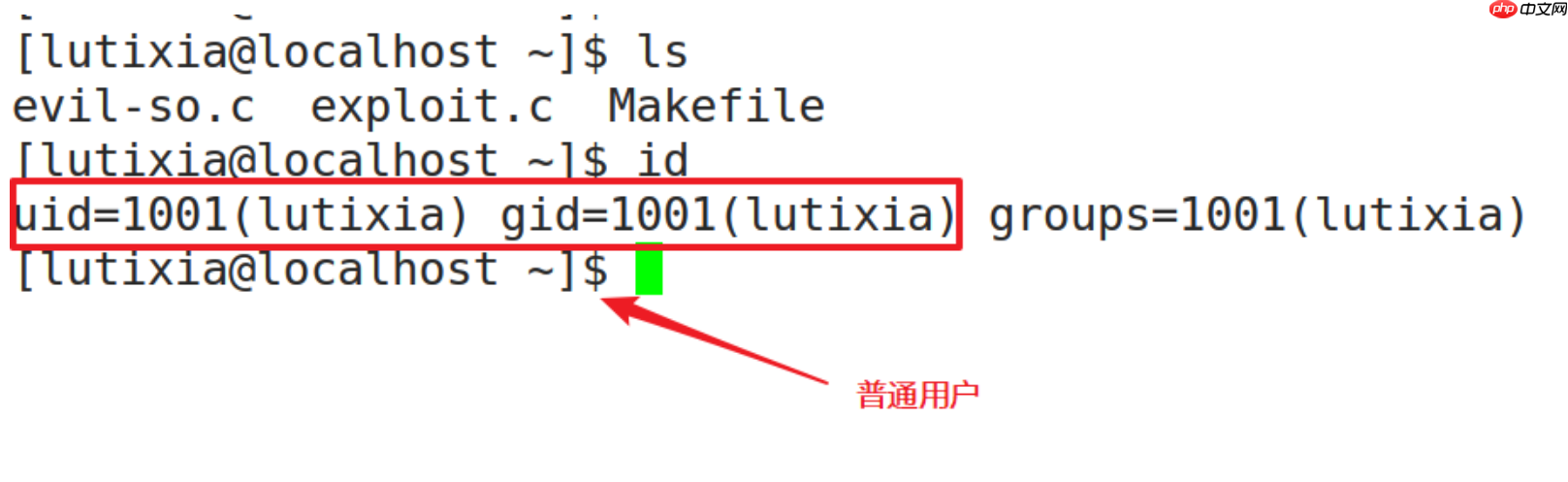

普通用户代码语言:shell

# 获取exp文件:获取`exploit.c`地址:https://gitee.com/lutixiaya/cve-2021-4034.git [lutixia@localhost ~]$ ls evil-so.c exploit.c Makefile [lutixia@localhost ~]$ id uid=1001(lutixia) gid=1001(lutixia) groups=1001(lutixia)

编译exp,提权为root代码语言:shell

[lutixia@localhost ~]$ make gcc -shared -o evil.so -fPIC evil-so.c gcc exploit.c -o exploit [lutixia@localhost ~]$ ls evil.so evil-so.c exploit exploit.c Makefile [lutixia@localhost ~]$ ./exploit [root@localhost lutixia]# id uid=0(root) gid=0(root) groups=0(root) context=unconfined_u

修复代码语言:shell

# 查看可用版本 [root@localhost ~]# yum list polkit Loaded plugins: fastestmirror Loading mirror speeds from cached hostfile Installed Packages polkit.x86_64 0.112-14.el7 @anaconda Available Packages polkit.i686 0.112-26.el7_9.1 updates polkit.x86_64 0.112-26.el7_9.1 updates # 升级 ~]# yum update polkit -y

验证修复代码语言:shell

[lutixia@localhost ~]$ ls

evil.so evil-so.c exploit exploit.c Makefile

# 再次执行exp文件,提权失败!

[lutixia@localhost ~]$ ./exploit

pkexec --version |

--help |

--disable-internal-agent |

[--user username] PROGRAM [ARGUMENTS...]

See the pkexec manual page for more details.

Report bugs to: http://lists.freedesktop.org/mailman/listinfo/polkit-devel

polkit home page: <http:></http:>

赶快检查你的服务器是否暴露在危险之中,立即进行修复吧!

如果你喜欢这篇文章,请帮忙点赞,你的支持是我创作的动力!

以上就是惊爆!!!一条命令,瞬间让普通用户提权为root,赶紧修复!的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号