答案:RSS认证通过HTTP基本认证或令牌实现,确保私有内容仅限授权访问。前者兼容性好但安全性低,需配合HTTPS;后者更安全灵活,支持时效与撤销,但实现复杂。始终使用HTTPS、避免URL泄露、管理令牌生命周期、最小权限原则是关键安全措施。

RSS源中的认证机制,简单来说,就是为了保护那些不希望被所有人随意访问的内容。它不像我们日常登录网站那样直观,但其核心目的都是为了实现内容的私有化和访问权限管理,确保只有那些被授权的用户或系统才能获取到特定的订阅信息。在我看来,这不仅仅是技术上的一个点,更是内容价值和分发策略上的一个考量。

要实现RSS源的认证,最常见且相对直接的方式就是利用HTTP协议本身提供的认证机制,或者通过在URL中嵌入令牌(Token)来实现。

HTTP Basic Authentication (HTTP基本认证)

这是一种非常基础但广泛支持的认证方式。当一个RSS阅读器尝试访问一个受保护的RSS源时,服务器会返回一个401 Unauthorized响应,并附带一个

WWW-Authenticate

Authorization

例如,一个带有基本认证的RSS源URL可能看起来像这样(虽然不推荐直接在URL中暴露):

https://username:password@example.com/private_feed.xml

或者,更常见的是,RSS阅读器在内部处理,通过HTTP请求头发送:

Authorization: Basic <base64编码的username:password>

Token-based Authentication (基于令牌的认证)

这种方式下,用户通过某种途径(比如登录网站后生成)获得一个唯一的、通常有时效性的令牌。这个令牌会被作为URL参数附加到RSS源的地址上。

例如:

https://example.com/private_feed.xml?token=your_unique_secure_token

服务器在接收到请求时,会验证这个

token

这个问题,我个人觉得,往往源于我们对“信息价值”的认知。当一份RSS订阅不再是普适性的公开内容,而是包含着某种专属、付费、内部或个人敏感信息时,认证就变得不可或缺了。

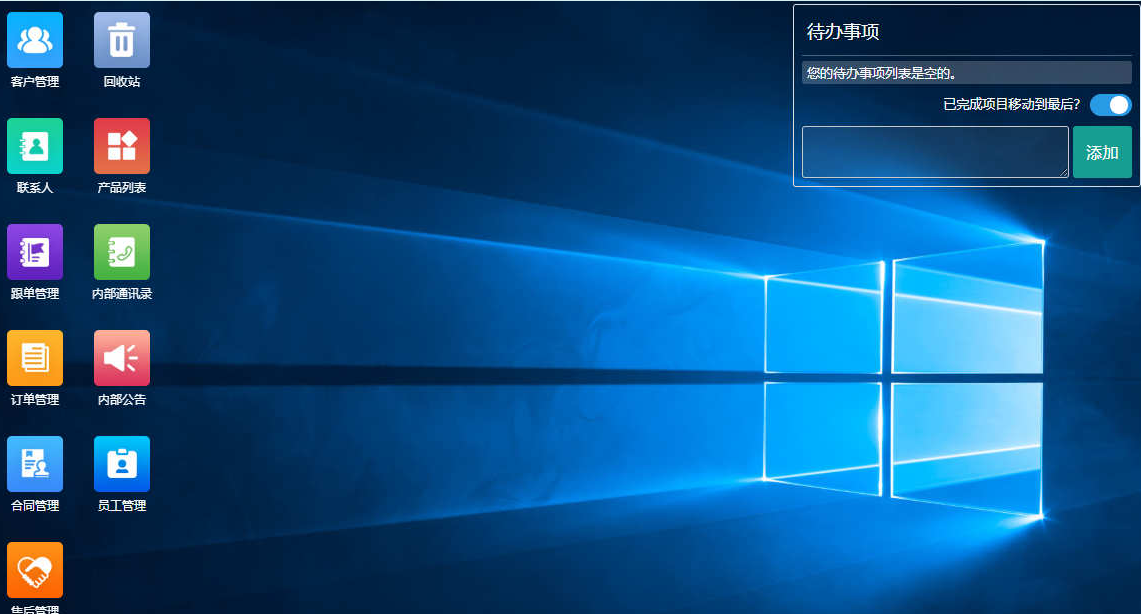

基于WEB的企业计算,php+MySQL进行开发,性能稳定可靠,数据存取集中控制,避免了数据泄漏的可能,采用加密数据传递参数,保护系统数据安全,多级的权限控制,完善的密码验证与登录机制更加强了系统安全性。

1377

1377

想象一下,你有一个团队内部项目进度的RSS订阅,或者你订阅了一个付费新闻源,再或者,你甚至想把自己的个人博客草稿通过RSS同步到另一个工具里。如果这些内容不加认证,任何拿到URL的人都能轻而易举地获取到这些信息。这不仅仅是信息泄露的问题,更是对内容价值的贬低。对于付费内容提供商来说,没有认证,他们的商业模式就无从谈起;对于企业来说,内部信息的泄露可能带来灾难性的后果;而对于个人,那份私密性与安全感,也会荡然无存。所以,认证机制在这里扮演的角色,就是一道门禁,确保只有“对的人”才能进入。

我们在前面提到了HTTP基本认证和基于令牌的认证,这两种是RSS领域里最常见的。每种都有其适用场景和需要权衡的地方。

1. HTTP Basic Authentication (HTTP基本认证)

2. Token-based Authentication (基于令牌的认证)

在我看来,如果你只是需要一个快速、简单的私有源,且能够确保全程HTTPS,HTTP基本认证或许可以接受。但如果内容敏感度高,或者需要更灵活的权限控制,那么基于令牌的认证无疑是更现代、更稳健的选择。

安全地管理和分发带认证信息的RSS订阅,这其实是个实践大于理论的活儿。我总结了一些我觉得非常关键的要点,希望能帮到你。

1. 始终使用HTTPS: 这是重中之重,没有之一。无论是HTTP基本认证还是令牌认证,如果你的RSS源是通过HTTP(非加密)传输的,那么所有的认证信息——无论是Base64编码的凭据还是明文的令牌——都会在网络中裸奔。HTTPS通过SSL/TLS加密了整个通信过程,极大地降低了信息被截获和窃听的风险。如果你的RSS源不支持HTTPS,我个人建议你重新考虑其安全性,或者通过反向代理等方式为其加上SSL证书。

2. 避免在公开场合暴露认证URL: 这点听起来很基本,但很容易被忽视。一个带有认证信息的RSS URL,无论是

user:pass@

?token=

3. 令牌的生命周期管理: 对于基于令牌的认证,务必实现令牌的有效期和撤销机制。

4. 避免硬编码凭据: 如果你的RSS阅读器支持,尽量让它存储认证信息,而不是手动将用户名和密码硬编码在URL中。虽然很多阅读器在内部也是这样处理的,但至少用户不必手动构建或记忆这样的URL。对于自动化脚本,考虑使用环境变量或密钥管理服务来存储凭据,而不是直接写在代码里。

5. 服务器端日志与监控: 在服务器端,对RSS源的访问日志进行记录和监控是很有必要的。你可以追踪哪些IP地址在什么时候访问了哪个认证的RSS源,以及认证是否成功。异常的访问模式(例如,短时间内来自不同地理位置的多次失败认证尝试)可能预示着攻击或凭据泄露,这能帮你及时发现问题。

6. 最小权限原则: 如果你的认证系统支持,为不同的RSS源或不同的用户生成具有不同权限的令牌。例如,一个令牌可能只能访问某个特定的私有RSS源,而不是所有的私有内容。这限制了单个令牌泄露可能造成的损害。

总而言之,处理认证信息,就好像保管家里的钥匙。钥匙本身不能暴露,而且最好是定期换锁,万一丢了也能及时作废。安全,永远是多层次、多维度的考量。

以上就是RSS源中的认证机制的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号