微软的远程桌面协议支持nla(network level authentication,网络级别的身份验证),这一功能的主要目的是对用户身份进行验证,从而提升远程桌面的安全性。然而,安全专家指出,在windows 1903版本中存在一个与网络身份验证相关的bug,攻击者可能借此操控远程会话。通常情况下,nla的作用是阻止攻击者通过远程方式登录用户的windows pc。它会要求登录者提供必要的信息以完成身份验证,而这些信息理论上只有用户本人知晓,除非它们被无意间共享出去。

据了解,这一问题的具体表现如下:

在早期版本中,当启用网络级别的身份验证后,用户能够顺利连接到远程会话,但在登录界面仍需输入被控端的密码。没有正确的用户名和密码就无法完成登录,这种方式相对较为安全,因为即使远程密码不慎泄露,也不会导致严重后果。然而,在Windows 10版本1903中,一旦用户首次连接远程会话,身份验证系统便会将登录凭证保存在主机上。这样一来,即便断开连接后再重新连接远程桌面会话,也不需要再次输入被控端的用户名和密码就能直接进入系统。更令人担忧的是,研究人员还发现,新版的网络级别身份验证甚至能够规避多因素认证机制,从而实现对目标设备的直接访问。

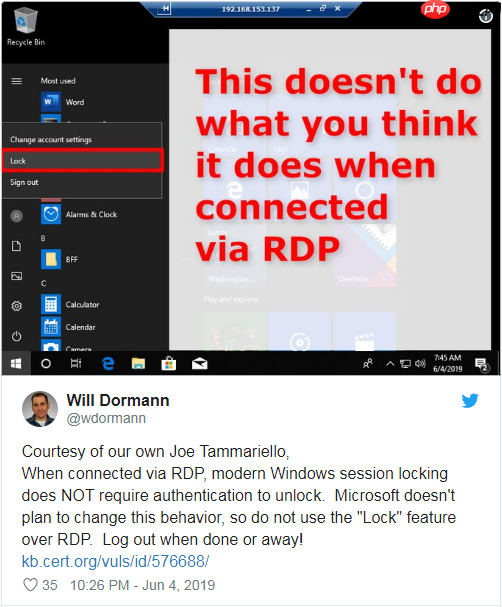

针对该情况,NakedSecurity已向计算机应急响应团队(CERT/CC)发出警告,后者已在其发布的安全公告(VU#576688)中详细阐述了该问题。

受此影响,重新建立的RDP(Remote Desktop Protocol,远程桌面协议)会话将跳过登录界面,直接进入已登录的状态,这意味着无需额外输入任何凭据即可解锁远程系统。

这个问题被报告给微软后,公司方面认为这并非漏洞,而是一种新特性,目的是优化用户体验。初次连接时,用户需要提供账户名和密码,若启用了多因素身份验证,则还需输入相应的验证码才能完成连接。之后,登录凭据会被缓存下来,后续无需重复验证多因素身份验证信息。基于此,微软目前至少短期内不会推出补丁来解决这一问题,甚至可能经过评估后决定维持现状,毕竟这被视为一项新功能。

最后,研究人员提到,该问题是在Windows 10版本1903的新特性中发现的,而微软并未对此进行过说明。我们同样希望微软在调整涉及安全性的策略时能提前通知用户,让用户自行选择是否采用这种模式。

以上就是Win10 1903远程桌面存在网络身份验证bug,微软称是新功能的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号