使用预处理语句可有效防止SQL注入,结合输入验证、最小权限原则和错误日志监控,确保数据库查询安全。

在PHP开发中,数据库安全查询是防止SQL注入攻击的核心环节。SQL注入是一种常见且危险的攻击方式,攻击者通过在输入中插入恶意SQL代码,可能窃取、篡改甚至删除数据库中的数据。以下是如何在PHP中执行安全查询并全面防止SQL注入的实用指南。

预处理语句是防止SQL注入最有效的方法。它将SQL逻辑与数据分离,确保用户输入不会被当作SQL代码执行。

PDO 示例:

$pdo = new PDO($dsn, $username, $password);

$stmt = $pdo->prepare("SELECT * FROM users WHERE email = ?");

$stmt->execute([$email]);

$user = $stmt->fetch();

MySQLi 示例(面向对象):

立即学习“PHP免费学习笔记(深入)”;

$mysqli = new mysqli("localhost", "user", "pass", "database");

$stmt = $mysqli->prepare("SELECT * FROM users WHERE email = ?");

$stmt->bind_param("s", $email);

$stmt->execute();

$result = $stmt->get_result();

注意:不要手动拼接变量到SQL字符串中,即使使用了转义函数,也不如预处理安全。

在数据进入数据库前,应进行严格的类型检查和格式验证。

示例:

if (!filter_var($email, FILTER_VALIDATE_EMAIL)) {

die("无效邮箱格式");

}

即使发生注入,也应限制其破坏范围。

暴露数据库错误细节可能帮助攻击者构造攻击。

示例配置:

// php.ini display_errors = Off log_errors = On error_log = /var/log/php-errors.log

基本上就这些。只要坚持使用预处理语句,配合输入验证和权限控制,就能有效抵御绝大多数SQL注入攻击。安全不是一次性任务,而是贯穿开发全过程的习惯。

以上就是php数据库如何执行安全查询 php数据库防止SQL注入的全面指南的详细内容,更多请关注php中文网其它相关文章!

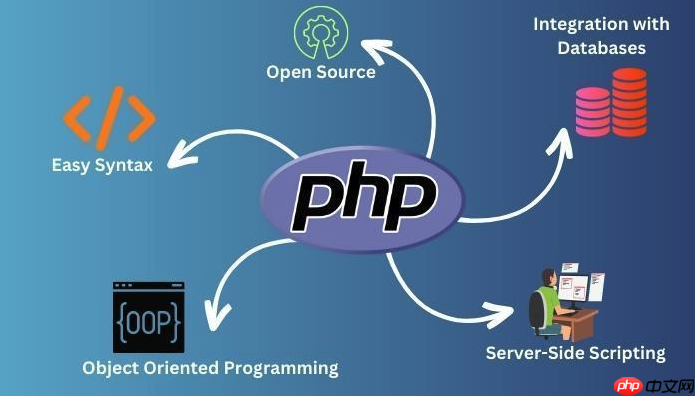

PHP怎么学习?PHP怎么入门?PHP在哪学?PHP怎么学才快?不用担心,这里为大家提供了PHP速学教程(入门到精通),有需要的小伙伴保存下载就能学习啦!

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号