引言

近年来,随着电子邮件安全防护能力的持续进化,传统的钓鱼攻击手段——如通过HTML链接或可执行文件传播恶意内容——已能被多数现代邮件网关有效识别并拦截。然而,攻击者也在不断调整策略,转而利用PDF附件作为新型钓鱼载荷的投递工具,通过伪造权威身份诱导用户提交敏感信息,从而绕开常规的安全检测机制。

本文将从技术层面深入解析此类攻击的实现原理、完整攻击路径、检测难点以及可行的防御措施,并结合代码示例,为安全从业者和企业提供具备实际操作性的反钓鱼应对思路。

☞☞☞AI 智能聊天, 问答助手, AI 智能搜索, 免费无限量使用 DeepSeek R1 模型☜☜☜

图片一、为何PDF成为钓鱼攻击的理想载体?

图片一、为何PDF成为钓鱼攻击的理想载体?

PDF因其良好的跨平台兼容性、格式稳定性以及对多媒体元素(如JavaScript脚本、交互式表单、超链接等)的支持,长期以来被广泛用于正式文档的传递与共享。但这些优势同样被攻击者所利用,使其成为极具欺骗性的“伪装武器”。

1.1 技术特性助力社会工程学攻击

1.2 能够规避传统邮件过滤系统

主流邮件安全网关(如Proofpoint、Mimecast、Cisco ESA)通常依赖以下机制识别威胁:文件哈希比对(例如VirusTotal)、可执行扩展名检测(.exe、.bat、.js)、URL提取与信誉评估。

而PDF常被视为“静态文档”,除非包含已知恶意宏或二进制载荷,否则往往不会进入深度沙箱分析流程,从而形成检测盲区。

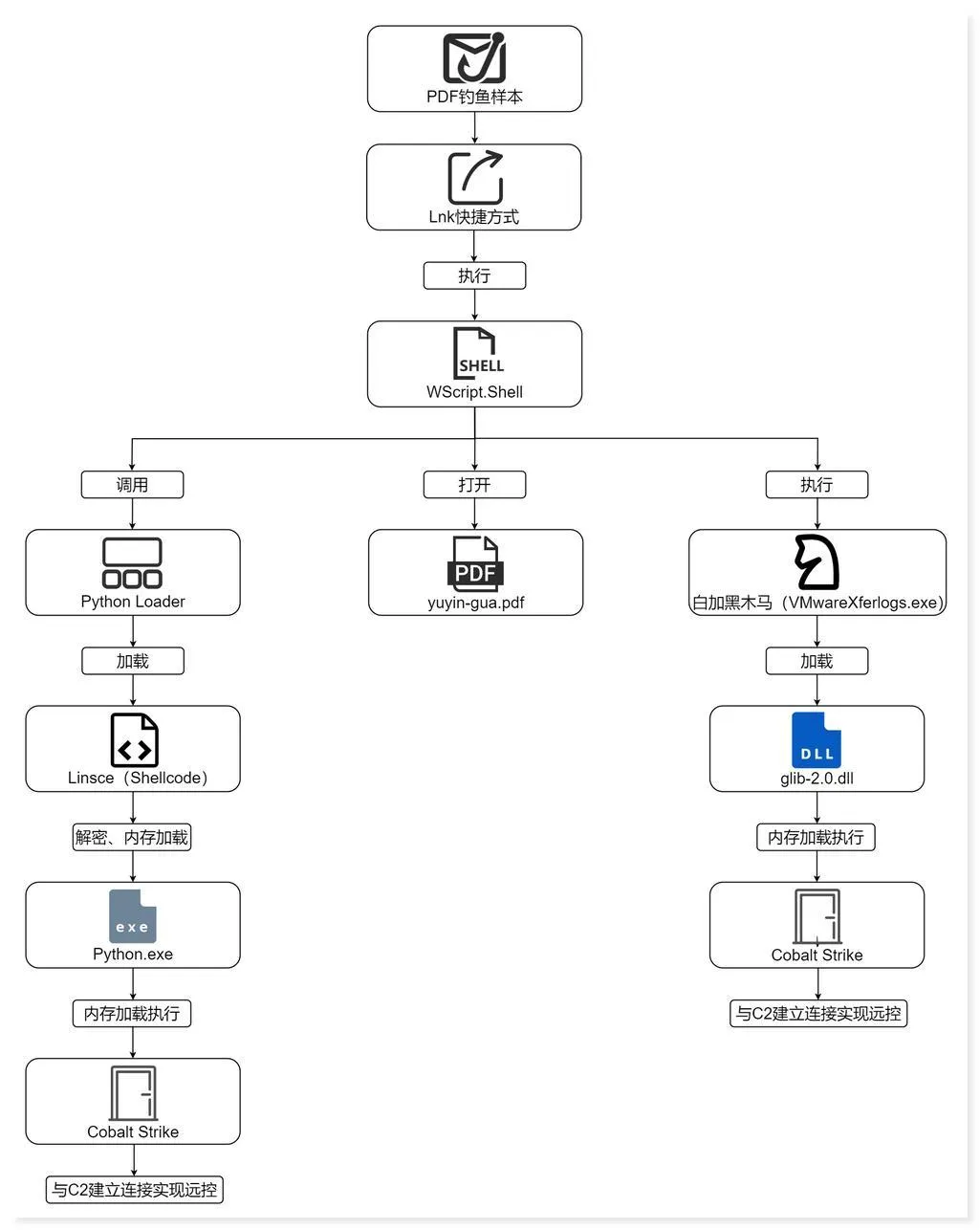

二、典型攻击链路拆解

一个完整的PDF钓鱼攻击流程通常如下所示:

发送钓鱼邮件 → 附带伪造品牌的PDF文件 → 用户打开文档 → 诱导填写账号密码或点击链接 → 跳转至仿冒网站 → 成功窃取凭证

图片PDF木马快捷方式 图源:火绒

图片PDF木马快捷方式 图源:火绒

实战案例:伪装成“Microsoft账户安全提醒”

攻击者发送一封主题为“Your Microsoft Account Requires Verification”的邮件,附件名为security_alert.pdf。该PDF中包含:

当用户点击按钮后,会被导向一个外观与login.live.com极为相似的假冒登录页,进而落入凭证收集陷阱。

三、技术实现原理与代码分析

我们可通过Python配合PyPDF2、pdfminer等库,对可疑PDF进行结构化分析,识别潜在风险特征。

3.1 检测PDF中是否含有JavaScript

图片注:上述代码仅为简化演示版本,实际应用中需处理加密PDF、间接对象引用等复杂情况。

图片注:上述代码仅为简化演示版本,实际应用中需处理加密PDF、间接对象引用等复杂情况。

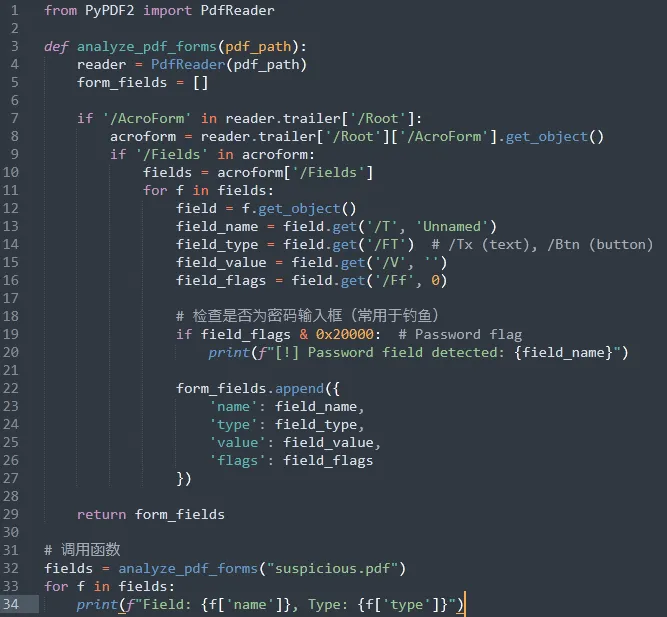

3.2 解析交互式表单字段(AcroForm)

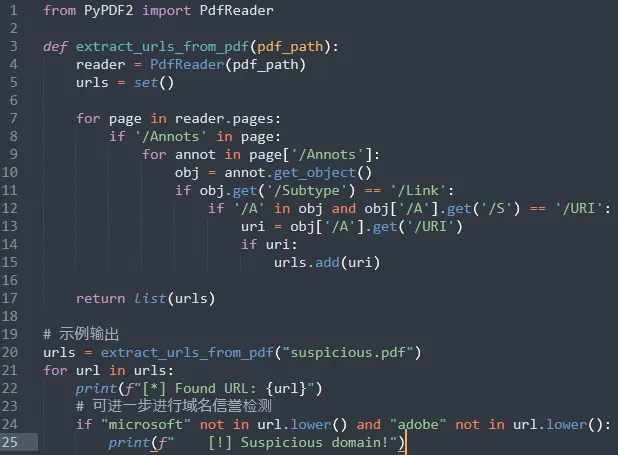

图片3.3 提取并验证超链接目标地址

图片3.3 提取并验证超链接目标地址

图片四、基于行为分析与机器学习的主动防御

图片四、基于行为分析与机器学习的主动防御

4.1 构建PDF风险评分模型

可建立一套综合性的PDF威胁评分体系,量化潜在风险等级:

图片

图片 图片特征权重说明

图片特征权重说明

包含JavaScript30高危行为,可能触发自动跳转或数据外泄

存在密码类输入框25直接用于窃取认证凭据

外链指向非标准域名20如短网址、新注册或可疑域名

嵌入图像匹配知名品牌标识15结合OCR与图像识别技术判断

文档创建时间为未来时间戳10常见于伪造文档以增强可信度

4.2 在沙箱环境中监控动态行为

建议部署隔离环境下的PDF沙箱系统(如Cuckoo Sandbox集成PDFAnalyzer插件),重点监测以下异常行为:

五、企业级防护建议

5.1 邮件网关策略优化

5.2 终端设备安全加固

5.3 加强员工安全意识培训

六、结语

PDF钓鱼攻击的核心在于利用用户对“文档”这一媒介的信任感,将原本被认为是安全的信息载体转化为攻击入口。我们必须突破仅依据“文件类型”进行判断的传统思维,深入剖析其内部结构、运行逻辑与上下文语义,构建涵盖静态检测、动态分析与行为感知的多层次防御体系。随着AI生成内容技术的进步,攻击者或将能够批量生成高度个性化、难以分辨的钓鱼PDF文档。安全无小事,每一份看似正常的PDF都应引起警惕。

作者:庞佳、芦笛 中国互联网络信息中心

编辑:芦笛(公共互联网反网络钓鱼工作组)

以上就是电子邮件PDF附件钓鱼的技术剖析与防御策略的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号